Il Dlgs 196/03, all’articolo 4, definiva “responsabile”, “la persona fisica, la persona giuridica, la pubblica amministrazione e qualsiasi altro ente, associazione od organismo preposti dal titolare al trattamento di dati personali”, mentre l’Art. 29 del Codice privacy, rubricato “Responsabile del trattamento” disponeva:

- “Il responsabile è designato dal titolare facoltativamente.

- Se designato, il responsabile è individuato tra soggetti che per esperienza, capacità ed affidabilità forniscano idonea garanzia del pieno rispetto delle vigenti disposizioni in materia di trattamento, ivi compreso il profilo relativo alla sicurezza.

- Ove necessario per esigenze organizzative, possono essere designati responsabili più soggetti, anche mediante suddivisione di compiti.

- I compiti affidati al responsabile sono analiticamente specificati per iscritto dal titolare.

- Il responsabile effettua il trattamento attenendosi alle istruzioni impartite dal titolare il quale, anche tramite verifiche periodiche, vigila sulla puntuale osservanza delle disposizioni di cui al comma 2 e delle proprie istruzioni.”

Il Regolamento generale sulla protezione dei dati, invece, si occupa del responsabile del trattamento all’articolo 28, individuandone analiticamente doveri e responsabilità, ma i suoi compiti, come vedremo più specificamente nel prosieguo, non si esauriscono nel citato articolo. Tuttavia basterà, per ora, limitarsi a riportare la definizione offerta dall’articolo 4 del medesimo Regolamento per poter già evidenziare alcune preliminari differenze: «responsabile del trattamento» è, per il legislatore europeo, “la persona fisica o giuridica, l’autorità pubblica, il servizio o altro organismo che tratta dati personali per conto del titolare del trattamento”.

La prima differenza (già da molti evidenziata) rispetto alla normativa italiana (nella formulazione dell’articolo 29 del Codice privacy sopra riportata, antecedente alla novella del 20 novembre 2017), riguardava il passaggio da un ruolo “facoltativo” a uno “obbligatorio” nel senso che nel Regolamento -ove, peraltro, è molto aumentata la capacità del titolare del trattamento di operare scelte discrezionali (seppure nel rispetto dei parametri dettati dal Regolamento stesso)- è precluso al titolare operare una scelta discrezionale in ordine alla designazione del responsabile del trattamento. Il titolare può, in una fase antecedente, scegliere se operare o meno l’esternalizzazione di un servizio, ma non può, una volta che abbia optato per l’esternalizzazione, scegliere se nominare o meno il responsabile del trattamento: il ruolo di responsabile emerge ex se, in base all’atteggiamento che il soggetto concretamente assume rispetto alle attività di trattamento che gli sono state delegate da parte del titolare.

Il Codice della privacy, invece, qualifica espressamente come “facoltativa” la nomina del responsabile. In ordine alla nomina dei soggetti esterni, nel tempo, la facoltatività della designazione è stata mitigata da diverse eccezioni, derivanti da alcuni provvedimenti generali del Garante (in conseguenza dei quali si era aperto anche un certo dibattito in ordine al travalicamento, da parte dell’Autorità, dei limiti segnati dalla legge).

Al di là della discussione in ordine alla fonte del potere del Garante di dettare norme in contrasto con l’impianto normativo nazionale (seppure in via di eccezione), di fatto abbiamo avuto interventi del Garante che, ponendo un obbligo di designazione che scaturiva dal concreto assetto dei trattamenti operato dal titolare, gettavano le fondamenta di un impianto molto simile a quello tratteggiato dal Regolamento generale sulla protezione dei dati, in cui non ha alcun rilievo che le parti si qualifichino contrattualmente come titolari o come titolare e responsabile. Queste qualificazioni, infatti, sono del tutto irrilevanti se non riflettono il potere di disposizione che i contraenti esercitano sui dati: saranno l’assetto dei trattamenti operati di fatto e il potere decisionale che questi soggetti sono in grado di dispiegare in ordine alle finalità e ai mezzi dei trattamenti, a qualificarne il ruolo, definendoli come titolare o responsabile.

Come si riconosce, però, il titolare, rispetto al trattamento? E cosa differenzia il titolare dal responsabile?¹

Il titolare è colui che decide in ordine alle finalità e ai mezzi del trattamento (in altre parole decide per quale scopo trattare i dati e con quali modalità operare i trattamenti), mentre il responsabile (del trattamento) si limita a trattare i “ dati personali per conto del titolare del trattamento”, secondo la definizione offerta dall’articolo 4 del Regolamento.

La definizione, quindi, ricalca perfettamente quella già contenuta nella direttiva 95/46/CE.

A questo punto è lecito domandarsi se, rispetto al Codice della privacy, vi siano mutamenti significativi (nel codice infatti la definizione era quella di soggetto “preposto” al trattamento) e se sia ancora possibile individuare il responsabile all’interno della struttura del titolare o se invece tale ruolo potrà essere ricoperto solo da un soggetto giuridicamente distinto dal titolare, quindi un soggetto esterno. Tale problematica (già trattata su queste pagine)², sebbene sia destinata a rimanere sullo sfondo per l’impatto pratico che dispiega sull’organizzazione del titolare, non è oggetto della presente analisi, che sarà limitata a individuare le novità introdotte dal Regolamento rispetto al ruolo del Responsabile del trattamento, senza declinarlo nelle peculiarità del nostro ordinamento, salvo quanto si dirà brevemente ora.

Il nuovo articolo 29 del Codice della privacy

Nel dibattito in ordine alla configurabilità o meno del responsabile interno, infatti, si è appena registrato un sorprendente intervento del legislatore nazionale il quale, con la Legge europea, ha pensato bene di modificare ed integrare anche l’articolo 29 del Codice della Privacy.

La Legge 20 novembre 2017, n. 167 “Disposizioni per l’adempimento degli obblighi derivanti dall’appartenenza dell’Italia all’Unione europea – Legge europea 2017”³ all’articolo Art. 28 reca la modifica dell’articolo 29 del Codice della Privacy, disponendo quanto segue:

“Modifiche al codice in materia di protezione dei dati personali, di cui al decreto legislativo 30 giugno 2003, n. 196

1. Al codice in materia di protezione dei dati personali, di cui al decreto legislativo 30 giugno 2003, n. 196, sono apportate le seguenti modificazioni:

a) all’articolo 29:

1) dopo il comma 4 e’ inserito il seguente:

«4-bis. Fermo restando quanto previsto ai commi 1, 2, 3 e 4, il titolare può avvalersi, per il trattamento di dati, anche sensibili, di soggetti pubblici o privati che, in qualità di responsabili del trattamento, forniscano le garanzie di cui al comma 2. I titolari stipulano con i predetti responsabili atti giuridici in forma scritta, che specificano la finalità perseguita, la tipologia dei dati, la durata del trattamento, gli obblighi e i diritti del responsabile del trattamento e le modalità di trattamento; i predetti atti sono adottati in conformità a schemi tipo predisposti dal Garante»;

2) il comma 5 e’ sostituito dal seguente:

«5. Il responsabile effettua il trattamento attenendosi alle condizioni stabilite ai sensi del comma 4-bis e alle istruzioni impartite dal titolare, il quale, anche tramite verifiche periodiche, vigila sulla puntuale osservanza delle disposizioni di cui al comma 2, delle proprie istruzioni e di quanto stabilito negli atti di cui al comma 4-bis»⁴;

E’ evidente l’intento del legislatore di distinguere un soggetto interno da uno esterno, e spostare l’asse della discrezionalità della nomina: la nomina del responsabile è discrezionale, dice in sostanza il comma 4 bis (richiamando il comma 1, che enuncia la facoltatività della designazione), tuttavia, se il responsabile si avvale di soggetti pubblici o privati esterni per i trattamenti, deve nominarli responsabili.

Infatti, il titolare esercita la sua discrezionalità nel momento in cui decide di avvalersi di soggetti esterni (“il titolare può avvalersi, per il trattamento di dati, anche sensibili, di soggetti pubblici o privati”), ma una volta che abbia scelto di chi avvalersi, non può scegliere se nominare o meno il prescelto responsabile: i soggetti esterni, infatti, operano solo in qualità di responsabili del trattamento.

C’è da domandarsi come la norma potrà trovare applicazione in assenza dei citati schemi tipo che l’Autorità dovrebbe emanare (presumibilmente ai sensi dell’articolo 28 comma 8, che, peraltro richiama il meccanismo di coerenza), e come faranno i titolari e i responsabili ad avvantaggiarsi sulla imminente scadenza in ordine alla contrattualizzazione dei trattamenti, in assenza degli schemi tipo che la norma impone (almeno fino al 25 maggio 2018, quando la norma interna in contrasto con il Regolamento potrà comunque essere disapplicata), ma tali interrogativi esulano dal tema del presente articolo, e meritano un’analisi mirata e certamente più dotta di quella che chi scrive potrebbe tentare.

C’è da domandarsi, anche, che senso possa avere una modifica di tale tenore, alla vigilia dell’applicabilità del Regolamento. A chi scrive pare che non abbia alcuna evidente utilità, se non quella di preservare, accanto alla nomina a responsabile esterno, anche una nomina a responsabile “interno”⁵ che mantenga la sua natura facoltativa a si discosti dal novero delle responsabilità dettate dai data processing agreement (accordi sul trattamento), sommariamente richiamati nell’articolo solo per la parte che riguarda i responsabili esterni.

Il legislatore sembra far trasparire la pervicace intenzione di lasciar sopravvivere l’articolo 29 del Codice della Privacy, e l’impianto delle nomine interne (scritte) che reca con sé, senza scossoni o discontinuità di rilevo (al netto della compatibilità di tale scelta con la struttura europea edificata dal Regolamento -quando non proprio con la lettera del RGPD- che come detto, non è oggetto della presente disamina), pertanto, le novità in ordine al ruolo di responsabile del trattamento si moduleranno, con ogni probabilità, sul solo responsabile esterno.

I limiti del responsabile nel Regolamento

Prima di addentrarci nell’analisi del ruolo di responsabile del trattamento delineato dal Regolamento, occorre evidenziare i limiti entro cui tale ruolo si configura, puntualizzando che:

- Un soggetto che tratti i dati personali per conto del titolare è responsabile rispetto ai trattamenti che effettui, appunto, per conto del titolare, ma resta titolare autonomo dei trattamenti che effettui per proprio conto (ovvero dei quali decide in autonomia finalità e mezzi – come nel caso dei propri dipendenti, ad esempio);

- Un responsabile che, violando il Regolamento, determini finalità e mezzi dei trattamenti che effettui per conto del titolare sarà considerato titolare del trattamento in questione.

La nuova “responsabilità del responsabile” del Trattamento nel Regolamento

La prima novità di rilievo rispetto alla normativa previgente riguarda il fatto che il Codice della privacy si rivolgeva esclusivamente al titolare, prevedendo che solo al titolare fosse imputata la responsabilità per eventuali mancanze⁶.

Invece il Regolamento coinvolge entrambi gli attori del trattamento, “responsabilizzandoli”.

In tal senso va letto l’articolo 28 del Regolamento, che elenca i compiti del responsabile, enfatizzando la collaborazione che questi è tenuto a prestare al titolare e prevedendo una sua peculiare responsabilità diretta⁷.

In tal senso si legge anche l’obbligo di tenere i registri del trattamento per conto del titolare, posto dall’articolo 30 comma 2 del RGPD, o, ancora, l’obbligo di designare il responsabile della protezione dei dati (o data protection officer) dettato dall’articolo 37 sempre del RGPD.

Cosa deve fare in concreto il responsabile del trattamento?

L’Autorità francese per la protezione dei dati (Commission Nationale de l’Informatique et des Libertés) ha pensato di pubblicare una guida che, in maniera semplice e schematica, aiuti i responsabili del trattamento ad orientarsi tra i nuovi obblighi. L’autorità individua gli obblighi dei responsabili, che schematizza secondo 3 grandi insiemi (obbligo di tracciabilità e trasparenza, obbligo di garantire la sicurezza dei dati, e obbligo di avvisare, assistere e consigliare il titolare), ai quali aggiunge il fatto di dover tenere in considerazione anche gli obblighi riferiti alla protezione dei dati sin dalla progettazione e per impostazione predefinita, seppure questi ultimi, prima facie, sembrino gravare sul solo titolare.

Tracciabilità e trasparenza

Innanzi tutto la CNIL evidenzia il fatto che il rapporto tra titolare e responsabile sia tracciabile e trasparente, effetto che si ottiene, ai sensi dell’articolo 28 del Regolamento, contrattualizzando i reciproci obblighi.

In particolare il responsabile del trattamento ha necessità di ricevere per iscritto le istruzioni in ordine ai trattamenti che effettui per conto del titolare, dato che dovrà poter dimostrare che tratta i dati personali soltanto su istruzione documentata del titolare del trattamento.

Sempre per iscritto il responsabile dovrà essere autorizzato dal titolare ad avvalersi di un sub-responsabile, nel caso in cui voglia designarne uno.

Inoltre il responsabile del trattamento dovrà mettere a disposizione del titolare tutte le informazioni necessarie per dimostrare il rispetto degli obblighi che gli impone l’articolo 28 del Regolamento, e dovrà consentire e contribuire alle attività di revisione, comprese le ispezioni (o audit), realizzate dal titolare del trattamento.

Infine, dovrà anche tenere il registro dei trattamenti per conto del titolare per cui tratti i dati.

Sicurezza dei dati

Uno specifico obbligo del responsabile è quello riferito alla sicurezza dei dati: il responsabile del trattamento non ha solo l’obbligo di adottare tutte le misure che consentano un livello di sicurezza dei dati personali che sia adeguata al rischio, ma deve anche garantire la riservatezza dei trattamenti (anche vincolando alla riservatezza i propri dipendenti), deve informare il titolare del trattamento di tutte le violazioni di dati di cui sia venuto a conoscenza, e una volta terminata la prestazione di servizi, secondo le istruzioni ricevute dal titolare, dovrà cancellare tutti dati o restituirli al titolare, e cancellare tutte le copie esistenti (a meno che non sussista un obbligo di conservazione dettato dalla legge).

Avvisare, assistere e consigliare il titolare

Al responsabile sono posti in capo anche obblighi che implicano una collaborazione col titolare che si concreta nell’avvisare, assistere e consigliare il titolare in merito al trattamento; ad esempio, in ordine al fatto di dover dare avviso al titolare, se il responsabile del trattamento ritiene che un’istruzione ricevuta dal titolare violi una qualche norma sulla protezione dei dati, ne informa immediatamente il titolare.

Egli, inoltre deve prestare assistenza la titolare per consentirgli di evadere le richieste inerenti l’esercizio dei diritti degli interessati (“tenendo conto della natura del trattamento, assista il titolare del trattamento con misure tecniche e organizzative adeguate, nella misura in cui ciò sia possibile al fine di soddisfare l’obbligo del titolare del trattamento di dare seguito alle richieste per l’esercizio dei diritti dell’interessato”).

Tenendo conto della natura del trattamento e delle informazioni a sua disposizione, dovrà aiutare il titolare a garantire la conformità con i requisiti di sicurezza del trattamento, notifica delle violazioni di dati e valutazioni di impatto sulla protezione dei dati.

Privacy by design e by default

Inoltre il responsabile dovrà tener conto del rispetto degli obblighi che discendono dai principi di privacy by design e privacy by default, cui è tenuto il titolare ai sensi dell’articolo 25 del Regolamento. Infatti, sebbene tale obbligo gravi formalmente sul solo titolare, la strumentalità che caratterizza il ruolo del responsabile ed il fatto che egli debba offrire le garanzie sufficienti per mettere in atto misure tecniche e organizzative adeguate, in modo tale che il trattamento soddisfi i requisiti del regolamento e garantisca la tutela dei diritti dell’interessato, implica che nel momento in cui offre un servizio al titolare (di qualsiasi tipo, anche attraverso, ad esempio, una applicazione):

- il responsabile, sin dalla fase di progettazione, metta in atto misure tecniche e organizzative adeguate, quali la pseudonimizzazione, volte ad attuare in modo efficace i principi di protezione dei dati, quali la minimizzazione, e a integrare nel trattamento le necessarie garanzie al fine di soddisfare i requisiti del Regolamento e tutelare i diritti degli interessati (privacy by design).

- metta in atto misure tecniche e organizzative adeguate per garantire che siano trattati, per impostazione predefinita, solo i dati personali necessari per ogni specifica finalità del trattamento. Tale obbligo vale per la quantità dei dati personali raccolti, la portata del trattamento, il periodo di conservazione e l’accessibilità (privacy by default).

Ad esempio il responsabile dovrà garantire che non sia obbligatorio, dal punto di vista tecnico, compilare un campo il cui conferimento di dati è facoltativo, ma dovrà anche implementare sistemi di cancellazione automatica, di minimizzazione dei dati, di cancellazione automatica e selettiva dei dati personali contenuti in banche dati dopo un certo periodo di tempo, o di gestione dei diritti di accesso o autenticazione su richiesta degli interessati.

Cosa dovranno cominciare a fare i responsabili del trattamento per adeguarsi al Regolamento?

1. capire se occorre nominare un DPO

Il primo passo che suggerisce la CNIL è comprendere se il responsabile deve nominare un data protection officer (responsabile per la protezione dei dati).

La nomina è obbligatoria in tre ipotesi principali:

- il l trattamento è effettuato da un’autorità pubblica o da un organismo pubblico;

- l’attività principale, effettuata per conto del titolare, comporta il monitoraggio regolare e sistematico degli interessati su larga scala;

- l’attività principale effettuata per conto del titolare consiste nel trattamento di dati sensibili (categorie particolari di dati personali) o giudiziari (dati relativi a condanne penali e a reati) su larga scala.

Le indicazioni per definire meglio il campo di obbligatorietà della designazione del DPO si traggono dalle Linee – guida sui responsabili della protezione dei dati (RPD o DPO) pubblicate dal Gruppo di Lavoro Articolo 29 che, al paragrafo 2.2, si dedica alla designazione del DPO da parte del responsabile, fornendo anche alcuni esempi.

La CNIL ricorda che è una buona prassi nominare il DPO, anche nei casi in cui tale designazione non sia obbligata dalla legge.

Chi scrive rammenta che le norme nazionali possono individuare altri casi in cui la nomina del data protection officer sia obbligatoria, e che, in ogni caso, tranne quando sia evidente che un soggetto non è tenuto a nominare un DPO, il WP29 raccomanda a titolari e responsabili di documentare le valutazioni compiute all’interno dell’azienda o dell’ente per stabilire se si applichi o meno l’obbligo di nomina di un DPO, così da poter dimostrare che l’analisi ha preso in esame correttamente i fattori pertinenti.

Tale analisi fa parte della documentazione da produrre in base al principio di responsabilizzazione (accountability).

2. Analizzare e rivedere i contratti

I contratti dovranno contenere (per iscritto):

- l’oggetto e la durata della prestazione che il responsabile effettuerà per conto del titolare;

- la natura e la finalità del trattamento;

- il tipo di dati personali trattati per conto del titolare;

- le categorie di interessati,

- gli obblighi e i diritti del titolare del trattamento

- gli obblighi e i diritti del responsabile del trattamento, come previsti dall’articolo 28 del Regolamento.

La CNIL fornisce anche alcuni esempi di clausole, essenzialmente ricalcate sull’articolo 28 del Regolamento, che possono essere inserite nei data processing agreement fino a quando non saranno adottate dalla Commissione Europea le clausole standard, secondo quanto disposto dall’art. 28.7 del RGPD.

3. dotarsi di un registro dei trattamenti

Il responsabile del trattamento, quando previsto dal Regolamento, deve tenere un registro dei trattamenti che effettua per conto del titolare.

Il registro, che deve essere tenuto per iscritto, deve contenere:

- il nome e i dati di contatto di ogni titolare del trattamento per conto del quale agisce il responsabile del trattamento;

- il nome e i dati di contatto del responsabile stesso o dei responsabili del trattamento, se sono più di uno;

- il nome e i dati di contatto del responsabile della protezione dei dati (data protection officer) se applicabile;

- le categorie dei trattamenti effettuati per conto di ogni titolare del trattamento;

- ove applicabile, i trasferimenti di dati personali verso un paese terzo o un’organizzazione internazionale, e la documentazione delle garanzie adeguate su cui si fondano;

- ove possibile, una descrizione generale delle misure di sicurezza tecniche e organizzative di cui all’articolo 32, paragrafo 1 del Regolamento.

La CNIL evidenzia come se il responsabile svolge trattamenti per proprio conto, dovrà tenere un altro registro, relativo a quei trattamenti dei quali è titolare: in questi casi andranno tenuti non uno, ma due registri.

È il caso di ricordare che il tema del registro dei trattamenti è stato affrontato anche dal Garante privacy nella sua “Guida all’applicazione del Regolamento europeo in materia di protezione dei dati personali”. Il Garante ha ricordato che il registro deve avere forma scritta, ma che questa può essere anche elettronica, ed ha richiamato l’attenzione sulla sostanziale coincidenza fra i contenuti della notifica dei trattamenti di cui all’art. 38 del Codice privacy e quelli che devono costituire il registro dei trattamenti ex art. 30 Regolamento; ha anche dato atto che l’Autorità sta valutando di mettere a disposizione un modello di registro dei trattamenti sul proprio sito, che i singoli titolari potranno integrare nei modi opportuni.

Il Garante ha ricordato, altresì, l’opportunità di procedere, comunque, a una ricognizione dei trattamenti effettuati, catalogandoli sulla base degli elementi sopra elencati e ciò anche prima di predisporre il registro vero e proprio e a prescindere dai limiti dimensionali dell’impresa.

Obblighi del responsabile che nomini un sub-responsabile

Il responsabile del trattamento può designare un altro responsabile del trattamento previa autorizzazione scritta del titolare del trattamento.

l’autorizzazione può essere:

- specifica, cioè accordata per un solo particolare sub-responsabile, oppure

- generale, e in questo caso il responsabile del trattamento dovrà informare il titolare del trattamento di eventuali modifiche riguardanti l’aggiunta o la sostituzione di altri responsabili del trattamento, dando così al titolare del trattamento l’opportunità di opporsi a tali modifiche.

Al sub-responsabile, mediante un contratto, sono imposti gli stessi obblighi in materia di protezione dei dati contenuti nel contratto stipulato tra il titolare del trattamento e il responsabile del trattamento.

E’ importante che il responsabile si avveda che qualora il sub-responsabile del trattamento ometta di adempiere ai propri obblighi in materia di protezione dei dati, sarà egli stesso a doverne rispondere al titolare: il responsabile iniziale, infatti, conserva nei confronti del titolare del trattamento la piena responsabilità per il corretto adempimento del sub-responsabile.

Ruolo del responsabile in una violazione dei dati

La violazione dei dati personali è una violazione di sicurezza che comporta accidentalmente o in modo illecito la distruzione, la perdita, la modifica, la divulgazione non autorizzata o l’accesso ai dati personali trasmessi, conservati o comunque trattati.

Il responsabile del trattamento, venuto a conoscenza di una violazione, ne informa il titolare del trattamento senza ingiustificato ritardo.

Il titolare a quel punto potrà trovarsi a dover notificare la violazione all’Autorità, ai sensi dell’articolo 33 del RGPD, e, nei casi di cui all’articolo 34 RGPD, anche a comunicarla all’interessato.

A norma dell’articolo 28 RGPD il responsabile deve assistere il titolare nel garantire la conformità dei trattamenti alle norme che presiedono alla loro sicurezza, comprese quelle inerenti la violazione dei dati personali. Le linee guida in tema di violazione dei dati personali pubblicate in bozza dal Gruppo di lavoro articolo 29 (in fase di consultazione pubblica sino al 28 novembre 2017) hanno chiarito che il contratto tra titolare e responsabile può quindi prevedere anche la possibilità che il responsabile effettui notifiche e comunicazioni per conto del titolare.

Quindi nel caso in cui vi sia una pattuizione che preveda espressamente tale ipotesi nel contratto che lega titolare e responsabile, il responsabile potrà anche ricevere istruzioni in ordine alle modalità di effettuazione della notifica della violazione all’Autorità e alla comunicazione agli interessati.

Ruolo del responsabile nella valutazione di impatto

A dover effettuare la valutazione di impatto sulla protezione dei dati a norma dell’articolo 35 RGPD è il titolare, e la relativa responsabilità gli pende in capo e non può essere traslata sul responsabile.

L’unico obbligo che si configura in capo al responsabile riguarda il fatto che quest’ultimo deve assistere il titolare nella conduzione della DPIA fornendo ogni informazione necessaria. Questa forma di assistenza dovrà essere prevista nel contratto con il titolare.

Il responsabile beneficia dello sportello unico?

Anche il responsabile stabilito in UE, in caso di trattamenti transfrontalieri, può beneficiare dello “sportello unico” che gli consente di rapportarsi, per lo più, con una sola Autorità territoriale che viene denominata “capofila”.

Il criterio per l’individuazione dell’autorità capofila è quello dello stabilimento principale, che per il responsabile è il luogo in cui ha sede la sua amministrazione centrale nell’Unione o, se il responsabile del trattamento non ha un’amministrazione centrale nell’Unione, lo stabilimento in cui sono condotte le principali attività di trattamento.

Il responsabile che non è stabilito in UE è comunque soggetto al Regolamento?

Anche se non è stabilito in UE, il responsabile del trattamento è soggetto al Regolamento se:

- tratti, per conto del titolare, dati di interessati che si trovano nell’Unione offrendo loro beni o servizi, anche gratuiti

- monitori, per conto del titolare, il loro comportamento, nella misura in cui tale comportamento abbia luogo all’interno dell’Unione

In questi casi il responsabile deve nominare un rappresentante nell’unione che funga da interlocutore per le autorità di controllo e per gli interessati.

Che succede se il responsabile del trattamento viene meno ai suoi obblighi?

Chiunque subisca un danno materiale o immateriale causato da una violazione del RGPD ha il diritto di ottenere il risarcimento del danno dal titolare del trattamento o dal responsabile del trattamento.

Quindi il responsabile potrebbe essere tenuto a rifondere i danni causati dal trattamento effettuato in violazione della normativa, ma non solo: il responsabile può anche essere destinatario di sanzioni amministrative che possono giungere, a seconda della gravità dell’infrazione commessa sino a 10 o 20 milioni di Euro o, per le imprese, sino al 2% o al 4% del fatturato globale annuo.

Sanzioni che, a titolo esemplificativo, potrebbero applicarsi nei seguenti casi:

- se il responsabile agisse travalicando le lecite istruzioni del titolare o contrariamente a tali istruzioni;

- se il responsabile non aiutasse il titolare a rispettare i suoi obblighi (ad esempio per una notifica di una violazione di dati o per una valutazione di impatto);

- se il responsabile non mettesse a disposizione del titolare le informazioni che gli consentirebbero di dimostrare il rispetto degli obblighi gravanti sul titolare stesso, o che gli permetterebbero di effettuare l’audit;

- se il responsabile non informasse il titolare che una sua istruzione costituisce violazione del RGPD;

- se designasse il sub-responsabile senza essere stato previamente autorizzato dal titolare;

- se si rivolgesse a un sub-responsabile che non presentasse garanzie sufficienti;

- se non designasse il DPO essendovi obbligato

- se non tenesse il registro delle attività di trattamento svolte per conto del titolare

Conclusioni

La figura di responsabile che emerge dal Regolamento è piuttosto complessa, l’intreccio di obblighi e responsabilità necessita di un solido supporto contrattuale, che ne tessa la trama e ne riordini le fila, per consentire ai principali attori del trattamento un’immediata comprensione delle condotte che devono tenere per garantire gli interessati e garantirsi l’immunità dalle sanzioni.

La guida dell’Autorità garante francese che qui si è cercato di seguire quanto più possibile (ma della quale si consiglia la lettura diretta, essendo ben più semplice e sintetica del presente scritto) ha il pregio di schematizzare e semplificare una normativa a tratti frammentata, di lettura non sempre agile, e di darne una visione d’insieme ispirata a indubbia concretezza.

In calce alla guida sono riportate delle clausole esemplificative, che possono ispirare anche la contrattazione nostrana, nei limiti in cui l’infelice, recentissimo, intervento del legislatore non ce lo precluda (ma chi scrive ritiene che la norma, mancando la condizione che la renderebbe applicabile -perché gli schemi contrattuali cui si riferisce non esistono- sia destinata, almeno in parte qua, a non produrre alcun effetto).

Quelli forniti dalla CNIL sono meri esempi, non certo schemi tipo o clausole standard vincolanti, dai quali pertanto ci si può discostare, e che possono essere personalizzati secondo necessità, ma costituiscono un ottimo punto di partenza, riassumendo in un unico documento tutti gli aspetti che si dovranno tenere in considerazione nella redazione dei contratti tra titolare e responsabile in ordine ai trattamenti, compreso il mandato per la notifica per le violazioni di dati, che non emerge ictu oculi dal disposto dell’articolo 28 del Regolamento, ma che potrebbe essere utile nella pratica, soprattutto ove il responsabile abbia una dimensione molto maggiore e una struttura più efficace e organizzata di quella del titolare.

A seguito di continue richieste da parte dei clienti della divisione WEB della MBLI S.a.s., la BusinessPower, si è deciso di acquistare e rivendere un servizio professionale di SMTP che permette di utilizzare sil servizio di posta in uscita senza alcuna limitizaione.

A seguito di continue richieste da parte dei clienti della divisione WEB della MBLI S.a.s., la BusinessPower, si è deciso di acquistare e rivendere un servizio professionale di SMTP che permette di utilizzare sil servizio di posta in uscita senza alcuna limitizaione.

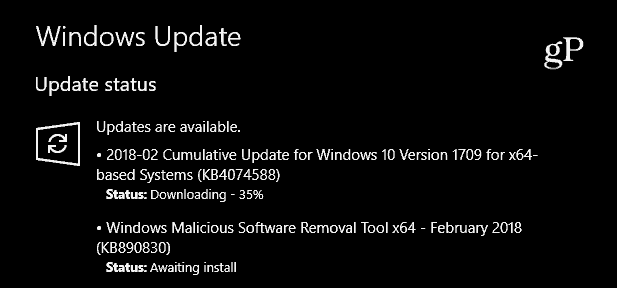

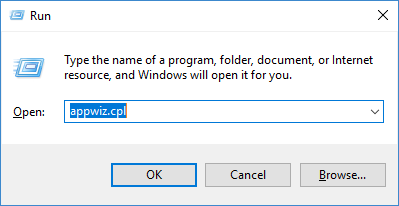

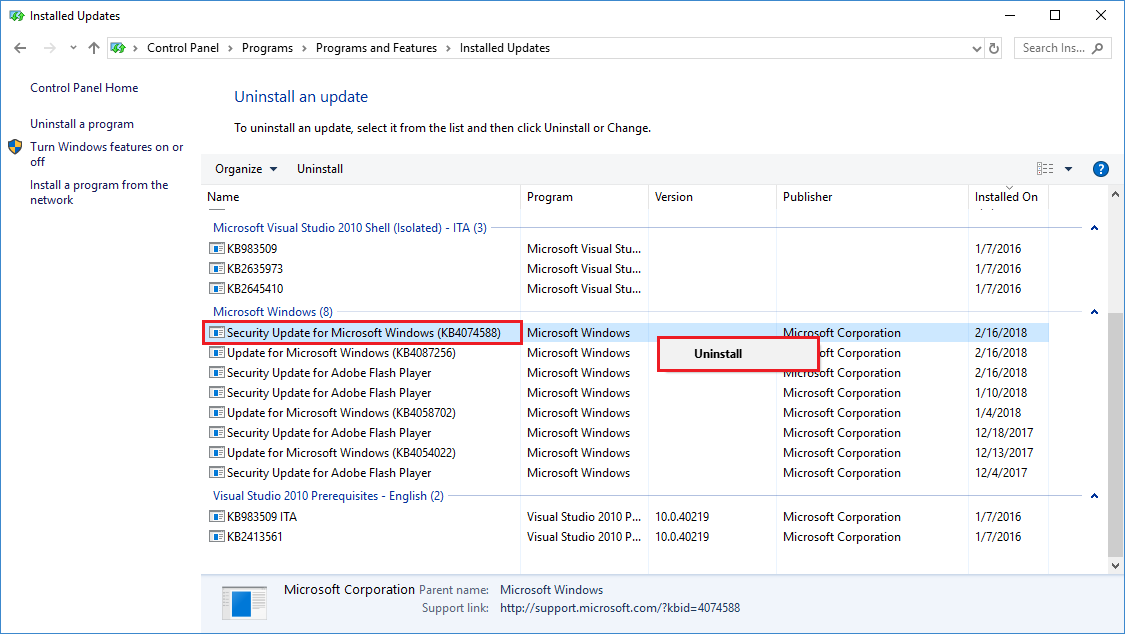

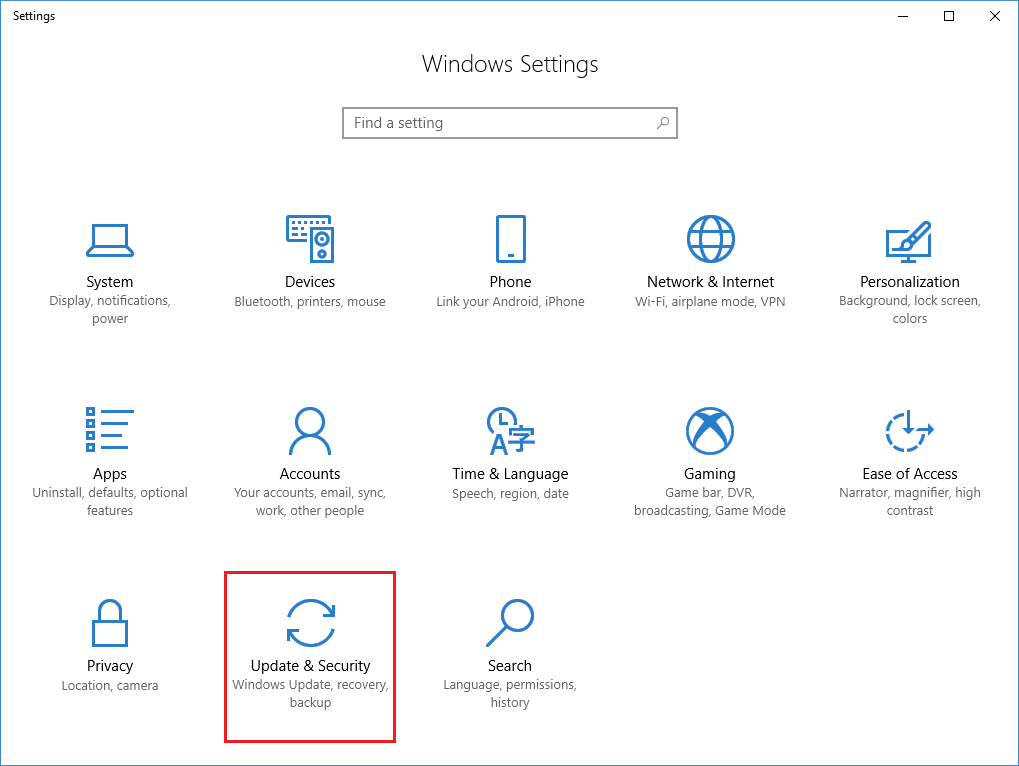

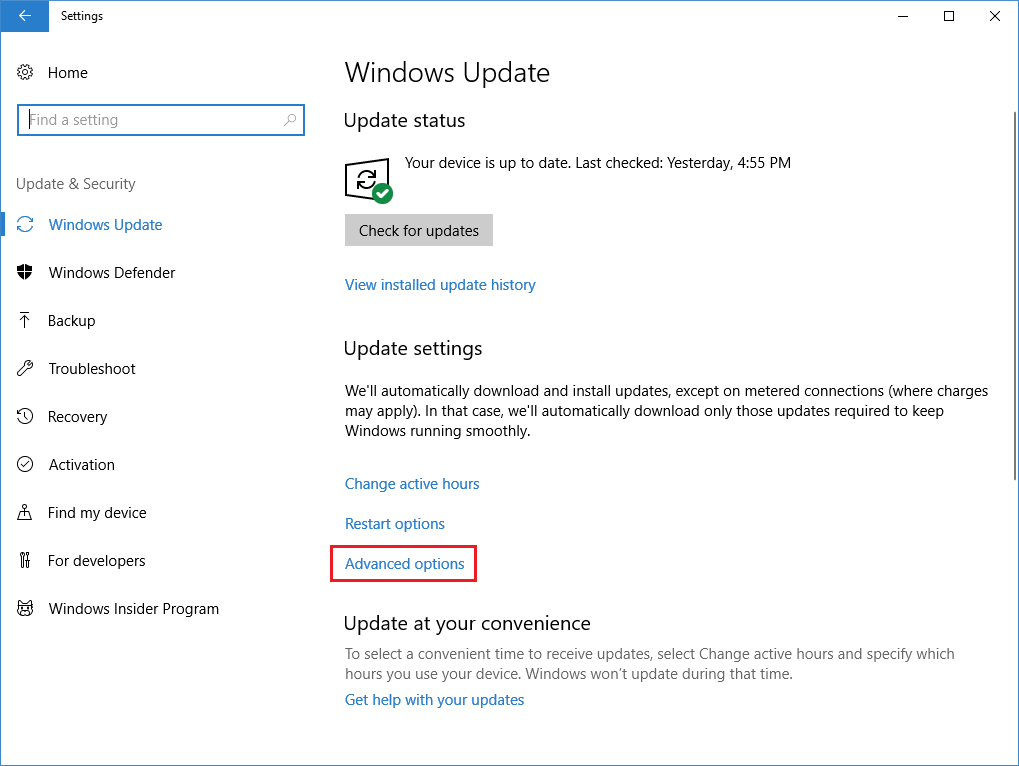

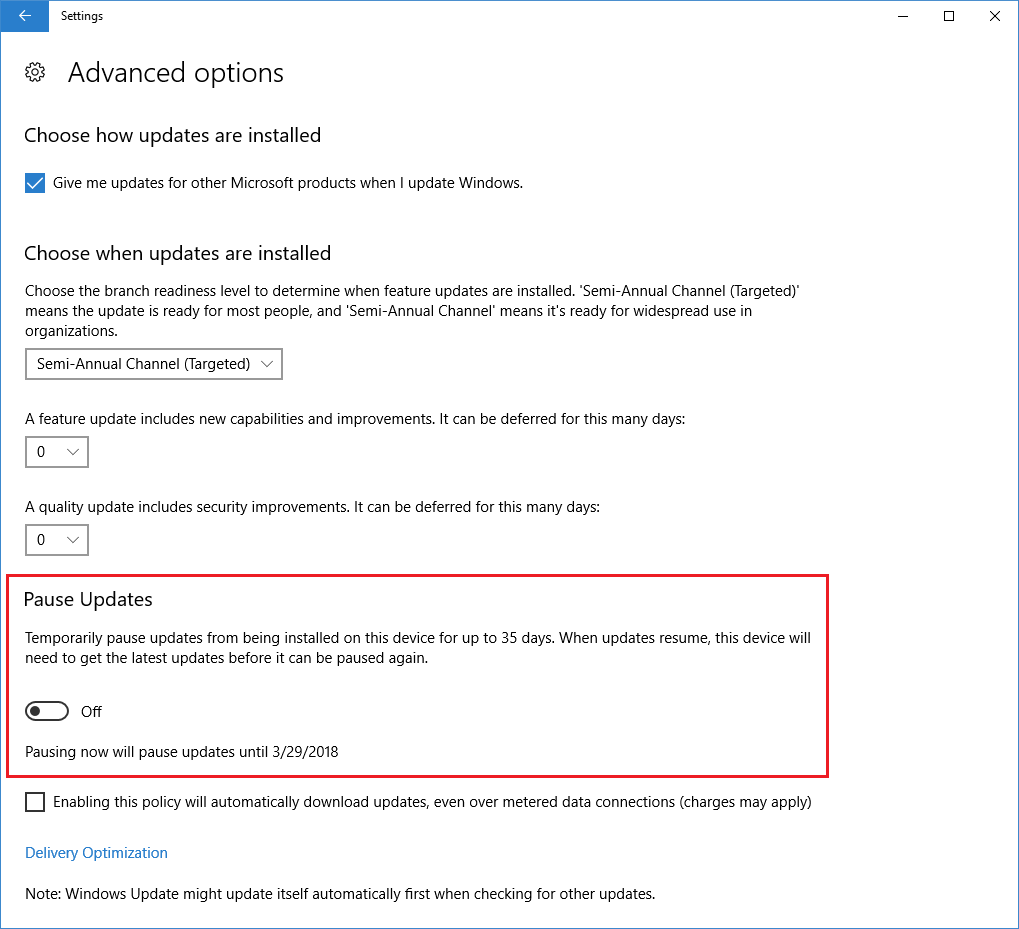

KB4074588, Mouse e tastiera non funzionano più!.

KB4074588, Mouse e tastiera non funzionano più!.

3CX è una suite completa di funzionalità di telecomunicazioni unificiata (Unified Communication) che non necessità di downloads addizionali o acquisto di moduli aggiuntivi.

3CX è una suite completa di funzionalità di telecomunicazioni unificiata (Unified Communication) che non necessità di downloads addizionali o acquisto di moduli aggiuntivi. GDPR, l’Italia, insieme al resto delle nazioni europee, dovrà prepararsi ad un nuovo cambiamento rilevante relativo al trattamento dei dati personali ed alla loro protezione. Questa volta è l’Unione Europea a dettare un nuovo approccio che farà registrare, senza distinzioni, un forte impatto su legislazioni, aziende, cittadini, authority di tutto il continente europeo.

GDPR, l’Italia, insieme al resto delle nazioni europee, dovrà prepararsi ad un nuovo cambiamento rilevante relativo al trattamento dei dati personali ed alla loro protezione. Questa volta è l’Unione Europea a dettare un nuovo approccio che farà registrare, senza distinzioni, un forte impatto su legislazioni, aziende, cittadini, authority di tutto il continente europeo. Libemax, rilevazione presenze in mobilità per tutte le attività svolte fuori sede

Libemax, rilevazione presenze in mobilità per tutte le attività svolte fuori sede

Voucher per le PMI: adottata la delibera CIPE sulla copertura finanziaria.

Voucher per le PMI: adottata la delibera CIPE sulla copertura finanziaria.

In breve tempo ha conquistato una consistente quota di mercato sia nell’ambito del settore Educational, grazie a SmartMedia Pro, il proprio Software di Rete Didattica, sia per la distribuzione di prodotti altamente innovativi.

In breve tempo ha conquistato una consistente quota di mercato sia nell’ambito del settore Educational, grazie a SmartMedia Pro, il proprio Software di Rete Didattica, sia per la distribuzione di prodotti altamente innovativi.