Telemarketing selvaggio, il Garante sanziona tre Call Center, questo è il titolo che oggi compare tra le news del sito del Garante della Privacy.

Si iniziano a vedere il primi controlli dell’organo di controllo che per vari fattori ancora non sono entrati nel vivo; un pò per la pandemia, un pò per il ritardo nella partenza, di fatto le aziende che oggi si sono adeguate al G.D.P.R., sono veramente poche, in particolare qui al “SUD”, dove tutto è sempre più “complicato”.

Riportiamo per comodità il testo integrale riportato tra le news del sito del Garante, ricordando che il telemarketing è un servizio sempre più a rischio di violazione privacy.

Telemarketing selvaggio: il Garante sanziona tre call center

I primi provvedimenti dell’Autorità dopo quelli sulle compagnie telefoniche

Rispettare la volontà degli utenti di non essere più disturbati, effettuare telefonate di marketing solo con preventivo specifico consenso, adottare adeguate misure tecniche e organizzative per rispettare la privacy degli utenti. Queste sono alcune delle prescrizioni, in aggiunta a sanzioni pecuniarie, che il Garante per la protezione dei dati personali ha imposto a tre società di call center che disturbavano con offerte commerciali indesiderate decine di migliaia di utenti.

[VEDI PROVVEDIMENTI DOC. WEB N. 9577042, 9577065 E 9577371] .

Dopo le sanzioni alle compagnie telefoniche che avevano commissionato ai call center campagne promozionali senza adeguate istruzioni e controlli, l’Autorità ha effettuato verifiche sull’operato delle società incaricate delle attività di telemarketing.

Dalla complessa attività istruttoria e ispettiva del Garante è emerso che i tre call center avevano chiamato numerose persone non incluse nelle liste ufficiali fornite dal committente, utilizzando delle cosiddette utenze ‘fuori lista’.

I numeri telefonici fuori lista erano spesso riferibili a utenti che non avevano fornito un libero e specifico consenso a essere contattati per promozioni commerciali o si erano appositamente iscritti nel Registro pubblico delle opposizioni. In molti, tra l’altro, avevano più volte manifestato agli operatori dei call center o della società committente la volontà di non essere più disturbati e di essere inseriti nelle cosiddette black list.

Alcuni numeri telefonici utilizzati per le chiamate commerciali, inoltre, non appartenevano a utenze “referenziate”, ovvero suggerite da qualche familiare o conoscente, ma erano di provenienza incerta o non verificata e documentata.

Il Garante ha poi rilevato la violazione del principio di privacy by design, ossia la mancanza di un adeguato governo del trattamento dei dati necessario per garantire il rispetto dei diritti degli interessati previsti dal Regolamento Ue (Gdpr).

Nel calcolare l’ammontare delle sanzioni, l’Autorità ha tenuto conto, tra i vari aspetti, del differente livello di gravità delle violazioni commesse dai tre call center e della cooperazione offerta all’Autorità, ma anche del periodo di grave crisi socio-economica collegata all’emergenza pandemica.

Il primo call center ha commesso il maggior numero di violazioni. Ha, tra l’altro, disturbato un numero più significativo di persone e con un’elevata frequenza, tanto che un utente è stato contattato, nonostante la sua opposizione, anche 155 volte in un mese. Dovrà quindi pagare una sanzione di 80.000 euro.

Anche il secondo call center ha presentato criticità di sistema, relative in particolare alla carente verifica della liceità dei dati contenuti nelle liste di contatto acquistate da imprese terze, anche in relazione alla validità dei consensi forniti per il marketing. Durante l’istruttoria il call center ha, però, affermato di aver proceduto alla nomina di un nuovo Dpo e di aver intrapreso un percorso di complessiva revisione della propria strategia commerciale e della privacy policy. Alla società è stata comminata una sanzione di 15.000 euro.

Al terzo call center è stata contestata una sanzione minore, essendosi adoperato per gestire il problema delle liste di utenze telefoniche “referenziate” tenendo traccia di alcuni elementi come l’origine dei dati e gli operatori che avevano lavorato sulle specifiche utenze. La società, in fase di cessazione delle attività e di liquidazione volontaria, dovrà pagare una sanzione di 5.000 euro.

In tutti e tre i casi, il Garante non ha ritenuto validamente utilizzata la base giuridica del legittimo interesse, ha vietato l’ulteriore utilizzo per il marketing dei dati trattati illecitamente e ha prescritto la tempestiva adozione di tutte le misure necessarie ad assicurare il corretto trattamento, con particolare riguardo ai dati ‘fuori lista’ e a quelli presenti in black list.

2016/679, il regolamento generale sulla protezione dei dati (GDPR, General Data Protection Regulation- Regolamento UE 2016/679) è un Regolamento con il quale la Commissione europea intende rafforzare e rendere più omogenea la protezione dei dati personali all’interno dei confini dell’Unione europea (UE). Il Regolamento è alla “base” di un edificio normativo in cui sono ancora in fase di costruzione o di progettazione quei “piani superiori”, che risultano fondamentali per le imprese per avere indicazioni certe su come porsi al riparo da sanzioni ed applicare il regolamento nella forma più giusta e sostenibile per le loro società. L’adeguamento al GDPR risulta essere complesso stante la stessa complessità del regolamento e l’incertezza di applicazione.

2016/679, il regolamento generale sulla protezione dei dati (GDPR, General Data Protection Regulation- Regolamento UE 2016/679) è un Regolamento con il quale la Commissione europea intende rafforzare e rendere più omogenea la protezione dei dati personali all’interno dei confini dell’Unione europea (UE). Il Regolamento è alla “base” di un edificio normativo in cui sono ancora in fase di costruzione o di progettazione quei “piani superiori”, che risultano fondamentali per le imprese per avere indicazioni certe su come porsi al riparo da sanzioni ed applicare il regolamento nella forma più giusta e sostenibile per le loro società. L’adeguamento al GDPR risulta essere complesso stante la stessa complessità del regolamento e l’incertezza di applicazione. Il regolamento 2016/679 detto GDPR è la legge sulla privacy:

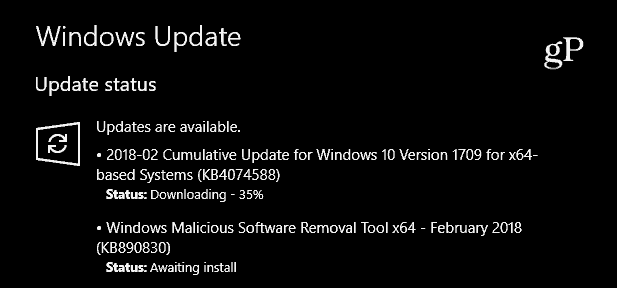

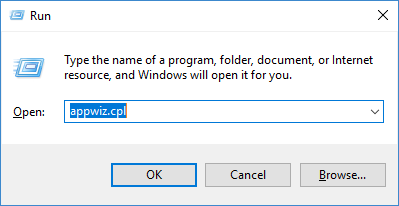

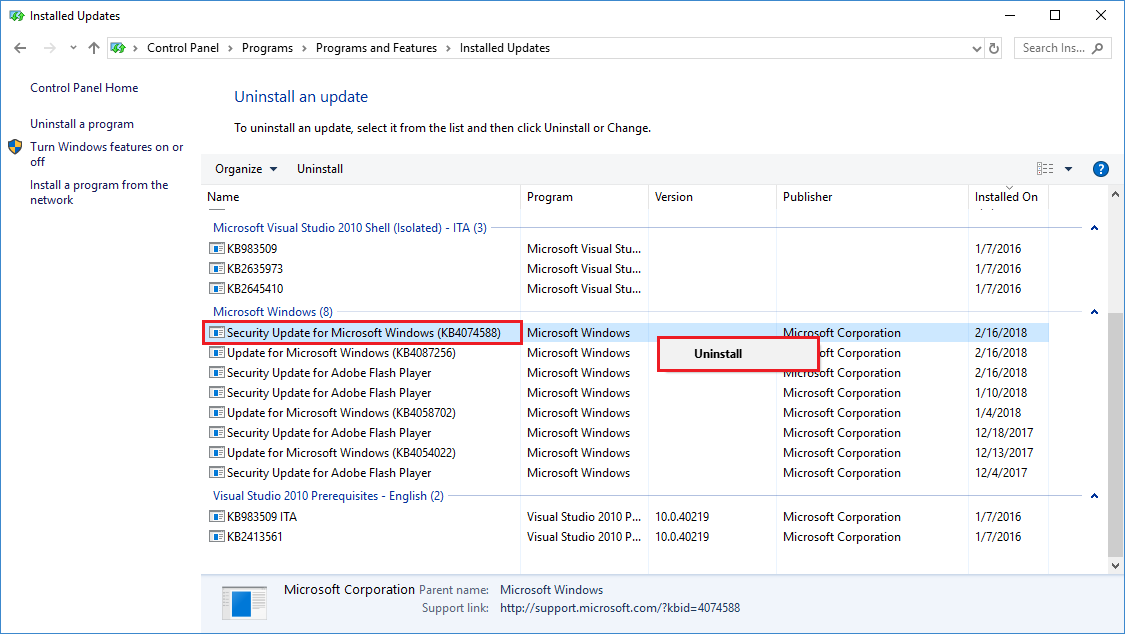

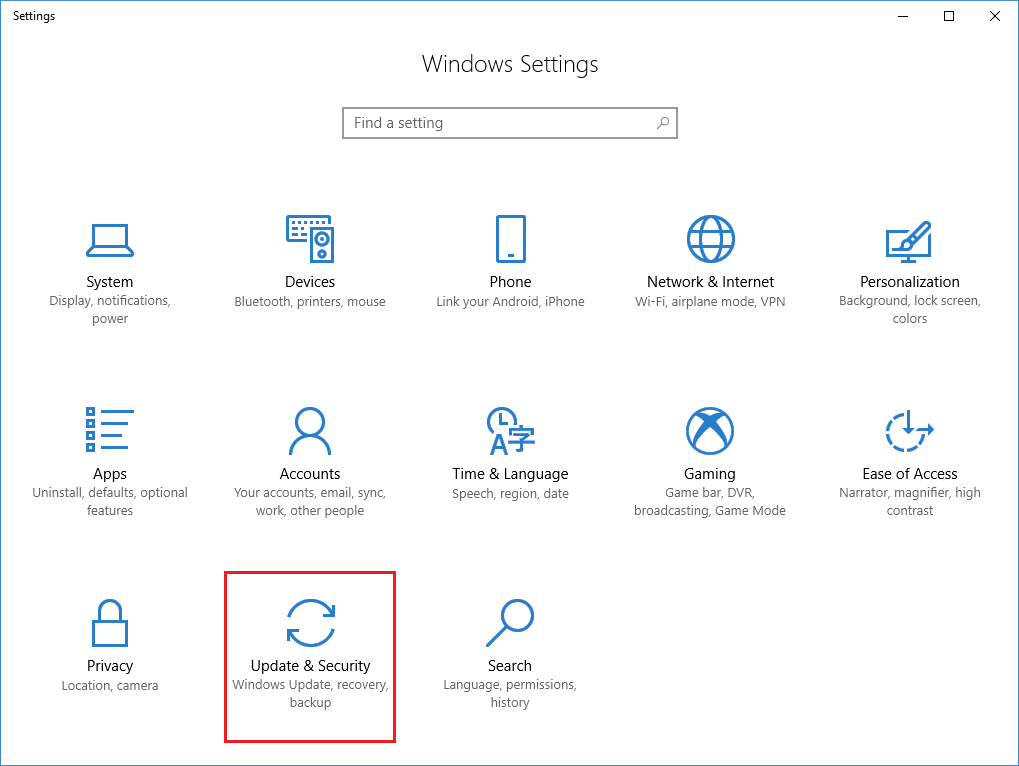

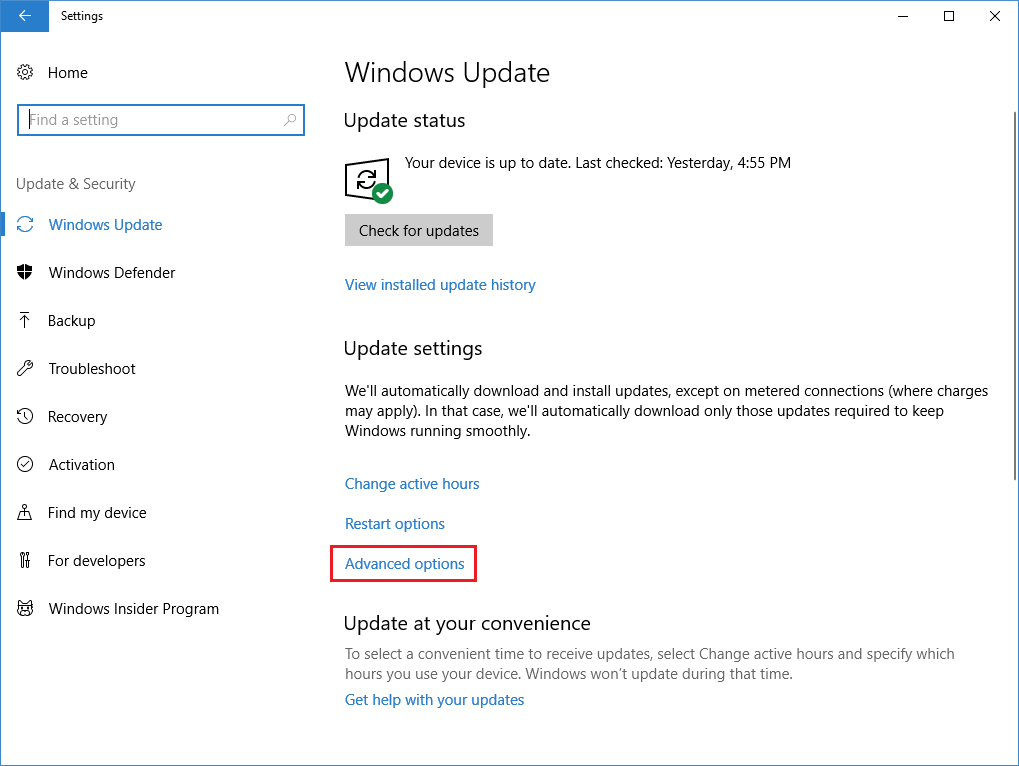

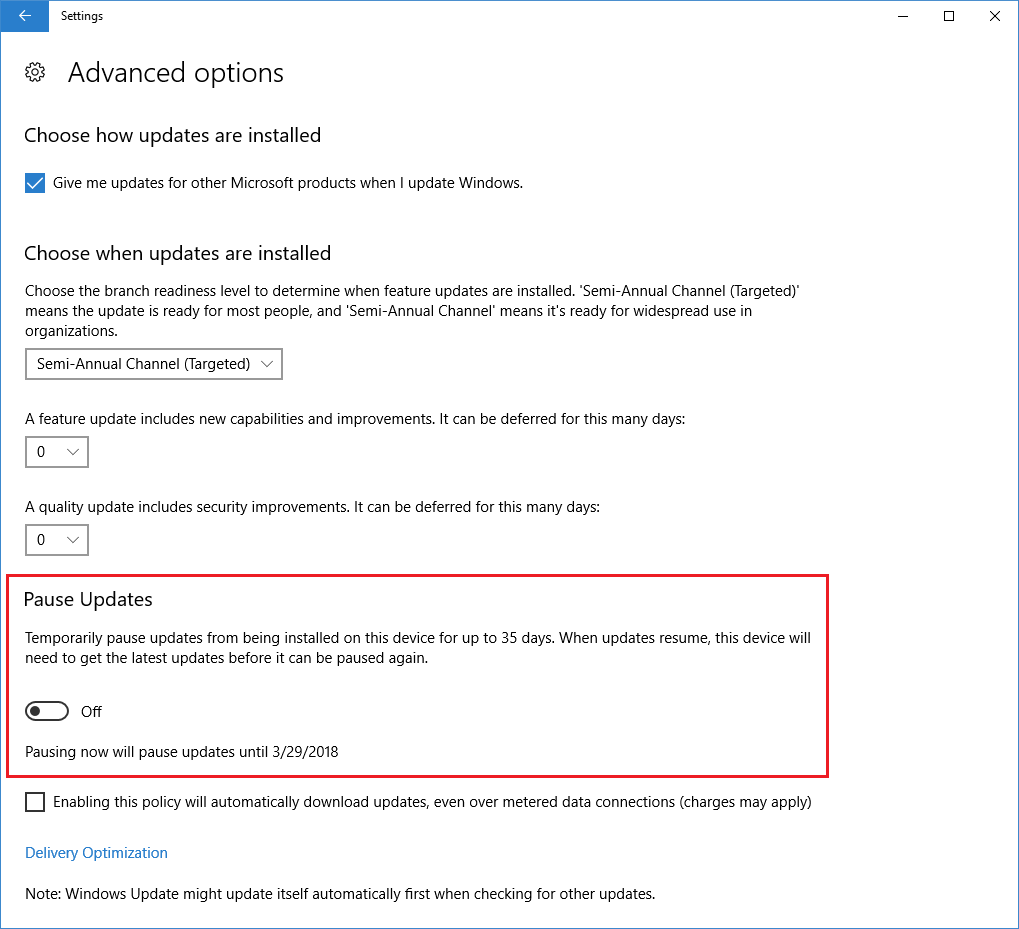

Il regolamento 2016/679 detto GDPR è la legge sulla privacy: KB4074588, Mouse e tastiera non funzionano più!.

KB4074588, Mouse e tastiera non funzionano più!.

Libemax, rilevazione presenze in mobilità per tutte le attività svolte fuori sede

Libemax, rilevazione presenze in mobilità per tutte le attività svolte fuori sede

Voucher per le PMI: adottata la delibera CIPE sulla copertura finanziaria.

Voucher per le PMI: adottata la delibera CIPE sulla copertura finanziaria.

IP Centrex, il centralino telefonico va in cloud (nuvola), trasformandosi in un servizio anzichè un prodotto, IP Centrex, centralino telefonico virtuale, consente di abbattere i costi di gestione e manutenzione di un centralino tradizionale e abilita un elenco completo di servizi e funzioni configurabili direttamente sulla centrale telefonica di Siportal. Tutte le chiamate vengono gestite in maniera professionale, e vengono smistate secondo le logiche e le policy stabilite dal Cliente. Attraverso il Centralino Virtuale, tutti i dipendenti di un’azienda, anche quelli dislocati in città diverse, possono comunicare tra di loro semplicemente alzando il telefono e componendo il numero dell’interno desiderato. Unico requisito richiesto al Cliente è una ADSL con upload garantito (una singola telefonata occupa una banda di circa 50/60 Kbit/sec).

IP Centrex, il centralino telefonico va in cloud (nuvola), trasformandosi in un servizio anzichè un prodotto, IP Centrex, centralino telefonico virtuale, consente di abbattere i costi di gestione e manutenzione di un centralino tradizionale e abilita un elenco completo di servizi e funzioni configurabili direttamente sulla centrale telefonica di Siportal. Tutte le chiamate vengono gestite in maniera professionale, e vengono smistate secondo le logiche e le policy stabilite dal Cliente. Attraverso il Centralino Virtuale, tutti i dipendenti di un’azienda, anche quelli dislocati in città diverse, possono comunicare tra di loro semplicemente alzando il telefono e componendo il numero dell’interno desiderato. Unico requisito richiesto al Cliente è una ADSL con upload garantito (una singola telefonata occupa una banda di circa 50/60 Kbit/sec). Entro la fine del 2015 oltre la metà delle aziende avrà una figura "senior

Entro la fine del 2015 oltre la metà delle aziende avrà una figura "senior  Un unico libretto, composto da più schede modulabili a seconda delle caratteristiche dell'impianto. Quattro tipologie di rapporto di efficienza energetica, studiate per mettere a fuoco e mappare le prestazioni non solo delle tradizionali caldaie, ma anche dei sistemi di condizionamento, di teleriscaldamento e di cogenerazione.

Un unico libretto, composto da più schede modulabili a seconda delle caratteristiche dell'impianto. Quattro tipologie di rapporto di efficienza energetica, studiate per mettere a fuoco e mappare le prestazioni non solo delle tradizionali caldaie, ma anche dei sistemi di condizionamento, di teleriscaldamento e di cogenerazione.