Dominio e la riassegnazione dei nomi, una Procedura che nasce per contrastare il fenomeno del Cybersquatting (accaparramento di nomi a dominio).

Chi ritiene di aver diritto all'uso di un nome a dominio registrato da altri in malafede, può attivare una procedura per la riassegnazione del dominio in modo semplice, efficace ed economico.

Camera Arbitrale di Milano fornisce un servizio di riassegnazione dei nomi a dominio per l'estensione geografica .IT in quanto accreditata dal Registro del Country Code Top Level Domain .it (Registro del ccTLD "it").

Per le contestazioni riguardanti nomi a dominio aventi altre estensioni (per esempio .com) consulta il database dell'Organizzazione Mondiale Proprietà Intellettuale (OMPI-WIPO).

Scopri chi può attivare la procedura e per quali tipi di controversie.

La MBLI S.a.s. ha trovato per voi questo splendito articolo scritto da Luca Giacopuzzi (avv. del Foro di Verona), che spiega abbastanza semplicemente il fenome dell'accaparramento dei domini.

Articolo Integrale

***

Una parte, coinvolta in un conflitto che ha per oggetto un nome a dominio, ha diverse soluzioni per comporre la lite. La prima, quella più “familiare” ad un giurista, è l’instaurazione di un procedimento giudiziale ordinario. Ma questa, forse, non è l’opzione migliore tra le diverse possibilità che si hanno a disposizione.

Da una lettura complessiva delle decisioni italiane, infatti, si ha la sensazione di trovarsi di fronte ad una giurisprudenza “ondivaga”, di talchè, pur a fronte di identiche situazioni, possono in certi casi ottenersi giudizi discordanti.

Ed allora un soggetto che desideri promuovere una vertenza su un nome a dominio può “guardarsi attorno”, ossia può non rivolgere lo sguardo unicamente verso il Tribunale, perché ci sono dei metodi di risoluzione delle controversie alternativi rispetto alla composizione giudiziale delle liti. Essi sono essenzialmente due: il giudizio arbitrale e la procedura di riassegnazione.

Non mi soffermo sul primo, che – rilevo per inciso – nella realtà concreta dei fatti si è rivelato uno strumento assolutamente insoddisfacente e vado invece ad analizzare la procedura di riassegnazione, la quale è una procedura molto snella e rapida, che – a circa 2 anni dalla sua entrata in vigore – si è messa in luce quale rimedio davvero efficace per combattere il fenomeno del domain grabbing.

Essa ha come scopo esclusivo la verifica del titolo all’uso od alla disponibilità del nome a dominio e l’indagine sulla malafede del registrante: ogni altro tipo di accertamento dovrà essere devoluto ad un giudice od ad un arbitro.

Si tratta, pertanto, di un procedimento speciale col quale si può ottenere solo un provvedimento specifico: la rassegnazione del DN.

La PDR viene gestita da apposite organizzazioni denominate “enti conduttori”, al cui interno operano alcuni professionisti – denominati, con termine piuttosto infelice, Saggi – che materialmente si fanno carico della decisione.

Attualmente gli enti conduttori sono 10 (l’elenco è localizzato in rete a questo URL: http://www.nic.it/NA/maps ), ma va detto che alcuni di essi non hanno ricevuto alcun incarico. In realtà, a voler tracciare un quadro obiettivo della situazione, si deve rilevare che la quasi totalità delle decisioni sono state affidate a 2 solamente: uno che ha sede a Roma, l’altro a Milano. Il primo è CRDD (ex E-Solv), il secondo si chiama Arbitronline.

Per poter chiedere la riassegnazione devono sussistere alcuni presupposti.

Anzitutto, il dominio che si assume essere stato registrato in malafede deve venire “contestato” nei confronti della Registration Authority. E’questo, infatti, il primo “step” che viene imposto a chi voglia intraprendere una PDR. Si tratta, per il vero, di un’azione preliminare molto semplice, che è compiutamente disciplinata dall’art. 14 Reg. Naming. Contestare, in buona sostanza, significa inviare una lettera. Ebbene sì: la contestazione del nome a dominio, infatti, consiste nell’invio di una lettera raccomandata A.R. – debitamente motivata – che il soggetto che assume aver ricevuto pregiudizio dall’assegnazione a terzi di un particolare dominio deve far pervenire alla RA.

La quale, ricevuta la lettera di contestazione, si limita ad aggiungere la annotazione “valore contestato/challenged value” nel RNA; tutto qui, non altro. Ciò però, a ben guardare, comporta conseguenze pratiche di non poco conto, poiché pone seri limiti alla circolazione del dominio, che non sarà più liberamente trasferibile a terzi da parte dell’assegnatario.

Come si ricorderà, per il diritto romano la res litigiosa veniva dichiarata fuori commercio; qualcosa di simile accade nel nostro caso, perché, per effetto della contestazione, il dominio contestato diventa trasferibile unicamente al soggetto che ha posto la contestazione stessa.

Una volta formalizzata la contestazione del DN, entro 6 mesi dovrà essere promossa la procedura di riassegnazione, che – come detto – può portare al trasferimento del nome a dominio che ne è oggetto. Trasferimento – si badi – che verrà disposto solo se venga fornita idonea prova della sussistenza di tutti e tre i presupposti di cui all’art. 16.6 delle Regole di Naming.

Deve, in altre parole, essere dimostrato che:

a) il nome a dominio è identico o tale da indurre confusione con un marchio su cui il ricorrente vanta diritti, o col proprio nome e cognome;

b) il resistente non ha alcun diritto o titolo in relazione al nome a dominio contestato;

c) il dominio è stato registrato e viene usato in mala fede.

Se il ricorrente prova che sussistono assieme le condizioni a) e c) di cui sopra ed il resistente non prova a sua volta di avere diritto o titolo in relazione al nome a dominio contestato, quest’ultimo viene trasferito al ricorrente.

Ciò posto, andiamo a vedere come si faccia in concreto a dar impulso alla presente procedura, avvertendo fin da subito che le modalità operative sono descritte – oltre che nelle Regole di Naming e nei Regolamenti interni predisposti da ciascun Ente Conduttore – anche da un corpo normativo denominato “Procedura di Riassegnazione”, al quale si farà spesso riferimento e che si trova liberamente consultabile in Rete al seguente indirizzo:

https://www.nic.it/NA/riassegnazione-curr.txt

Particolarmente importante l’art. 3 P.d.R, che individua il contenuto del reclamo, che dev’essere inviato dal ricorrente all’Ente prescelto sia in forma cartacea (in duplice copia) sia in formato elettronico. Viene precisato, al 2°comma, che esso può avere ad oggetto anche più nomi a dominio, purchè appartenenti al medesimo titolare.

La 1°parte del reclamo contiene “i dati essenziali” della procedura: si trovano, infatti, le generalità ed i recapiti delle parti.

Nella parte narrativa del reclamo devono invece essere indicati e provati i presupposti sostanziali della procedura la cui prova incombe al ricorrente (e cioè si tratta delle condizioni sub a) e c)). Vanno pertanto indicati i motivi per i quali il nome a dominio risulterebbe identico o confondibile col marchio o col nome e cognome del ricorrente ed i motivi per i quali il resistente avrebbe registrato ed userebbe il dominio in malafede.

In allegato al reclamo devono essere presentati i documenti che lo supportano ed in particolare deve essere fornita la prova della registrazione del segno distintivo o del marchio cui il reclamo si riferisce.

Unitamente al reclamo il ricorrente deve versare il corrispettivo stabilito (il quale varia per ogni Ente Conduttore, che ha facoltà di decidere il prezzo della procedura, col solo limite di non applicare tariffe inferiori a 400 euro). Le spese – è opportuno sottolinearlo – sono ad esclusivo carico del ricorrente, dato che in questa procedura esse non seguono la regola della soccombenza: il resistente, pertanto, non dovrà mai sopportare alcun costo.

Una volta che il reclamo è pervenuto all’Ente Conduttore, questo ne verifica la regolarità formale e, se l’operazione si conclude con esito positivo, procede all’invio del reclamo al resistente.

Il resistente ha così conoscenza del reclamo ed ha da tale momento 25 giorni di tempo per inviare all’Ente Conduttore un proprio scritto difensivo.

Nella replica (che, quanto alle “modalità di trasmissione”, soggiace ai medesimi obblighi già visti per l’invio del reclamo) il resistente deve confutare le affermazioni del ricorrente, evidenziando – in particolare – i motivi per i quali ritenga di avere titolo al mantenimento del dominio già assegnatogli.

Giova ricordare che il resistente non è tenuto ad inviare detta replica, in quanto ha una mera facoltà e non un obbligo di presentare una memoria a sostegno delle proprie ragioni.

“Se il resistente non invia alcuna replica – precisa, infatti, l’ultimo comma dell’art. 5 P.d.R. – il Collegio decide la controversia sulla base del solo reclamo”.

E molto spesso il resistente non presenta alcunché. Trovo, comunque, che sia sempre preferibile far pervenire uno scritto, per mettere il Saggio in condizione di decidere più serenamente. Ovviamente “est modus in rebus”, perché – all’opposto – ci sono irriducibili personaggi che fanno arrivare note difensive davvero bizzarre (giorgio-armani.com: il resistente, giapponese, sosteneva di aver diritto al nome a dominio, perché “giorgio-armani” era il nome… del suo cane!!).

Il Collegio viene formato dall’Ente Conduttore, in forma monocratica o collegiale a seconda della scelta effettuata dal ricorrente che dovrà limitarsi ad indicare il tipo del collegio decidente, senza poter nominare direttamente il Saggio (ciò è peraltro evidente: in caso contrario la parte che promuove la procedura potrebbe praticamente “scegliersi il giudice”. Ed infatti dato che l’elenco dei saggi è pubblico, come pubbliche sono anche le decisioni da costoro rese, sarebbe facile in linea teorica capire quale possa essere l’orientamento più favorevole ad uno specifico caso).

Il Collegio si ritiene costituito con l’accettazione dell’incarico, ricevuta dall’unico Saggio o dal terzo dei tre.

Le modalità di svolgimento della procedura sono stabilite liberamente dal Collegio, il quale deve tuttavia assicurare un trattamento imparziale alle parti, concedendo ad ognuna di esse un uguale diritto di difesa.

Un punto centrale – e che tuttavia non è stato preso in considerazione da parte della dottrina con l’attenzione che invece avrebbe meritato – riguarda l’ampiezza (ed i limiti) dei poteri istruttori del Saggio.

Ci si chiede, in altre parole, se il Saggio, nel decidere la lite, sia vincolato alle allegazioni della parti o possa invece formare il suo convincimento aliunde. La questione, all’evidenza, non è mera disputa accademica, ma problema concreto, pratico. Peraltro molto frequente, perché la parte (che non è tenuta ad avvalersi dell’assistenza di un professionista nella redazione del reclamo o della replica) spesso sorvola su aspetti che avrebbe invece dovuto illustrare compiutamente (per tutti: le ipotesi di malafede). Le regole che disciplinano la procedura sul punto tacciono. Va detto che certa dottrina riconosce al Collegio la possibilità di effettuare d’ufficio le indagini che quest’ultimo ritiene indispensabili per pervenire ad una corretta decisione. Sembra però preferibile – anche per non forzare la lettera delle regole – accogliere l’opposto orientamento e dunque ritenere che il Collegio debba assumere la propria decisione unicamente sulla base delle affermazioni rese dalle parti e dei documenti prodotti (cfr. art. 15 P.d.R).

Potrà il Saggio, eventualmente, richiedere a ciascuna delle parti ulteriori precisazioni e documenti (come previsto ex art. 12 P.d.R.). Anche in questo caso, tuttavia, la laconicità del disposto testè citato non chiarisce se il collegio debba limitarsi a prospettare genericamente ai soggetti in lite di argomentare più diffusamente le rispettive posizioni ovvero se abbia la possibilità di formulare specifici quesiti alle parti (es: se il resistente abbia “fatto incetta” di domini corrispondenti a marchi celebri). Per restare all’esempio fatto, è evidente che, così facendo, il Saggio ricaverebbe preziose informazioni in ordine alla malafede del resistente; e tuttavia non sembra possibile che il Collegio possa arrogarsi tali poteri.

Una caratteristica del procedimento collegiale è la sua celerità, per cui tutti i termini, salvo eccezioni, sono perentori e comportano per chi non li rispetta la decadenza dal potere di compiere quel determinato atto.

Entro 15 giorni dalla sua formazione (30 nel caso in cui siano stati chiesti alle parti chiarimenti) il Collegio rende nota la propria decisione all’Ente Conduttore, che a sua volta provvede, nei 4 giorni successivi, a comunicarla alle parti, alla RA ed al presidente della NA.

E’importante sottolineare che il Collegio può accogliere il ricorso solo nel senso di disporre il trasferimento del DN, mentre null’altro può essere disposto in positivo. Ed infatti nella PDR il ricorrente può solo chiedere il trasferimento del nome a dominio, non anche la cancellazione dello stesso. E’, a mio avviso, un limite della procedura in esame. Sul punto mi limito ad osservare che le “analoghe” procedure amministrative adottate dall’ICANN (le c.d. MAP, che hanno “ispirato” la nostra PDR) prevedono per il ricorrente la sopra evidenziata doppia possibilità (si parla, espressamente, di “transfer” come alternativa alla “cancellation”). E, a quanto mi risulta, in più occasioni il ricorrente opta proprio per la cancellazione (come avvenuto nel caso nokiagirls.com, dominio dal nome equivoco che la Nokia desiderava unicamente venisse “tolto dalla scena”, non essendo evidentemente interessata all’assegnazione dello stesso a proprio nome).

Da noi, come detto, non c’è sulla carta la possibilità della cancellazione del DN, ma un “escamotage” può permettere al ricorrente di ottenere al lato pratico lo stesso risultato. Mi spiego. E’noto infatti che la pronuncia che dispone la riassegnazione non effettua un vero e proprio trasferimento del nome a dominio (cfr. art. 14 Regole di Naming); la RA, ricevuta la decisione, revoca il DN ed invita il ricorrente ad inviare la LAR, per dare così inizio alla richiesta del dominio oggetto di decisione. In particolare, se la procedura per l’assegnazione non viene intrapresa entro 30 giorni il DN può essere nuovamente e liberamente assegnato a chiunque ne faccia richiesta.

Come si vede, se il ricorrente lo desidera può non dar seguito al trasferimento del nome a dominio, lasciando decorrere il periodo di 30 giorni senza attivarsi. Di fatto il dominio è stato cancellato.

Un’altra particolarità della decisione. Se il Saggio ritiene che il reclamo sia stato promosso in malafede (magari per screditare l’assegnatario del DN) nella decisione si fa menzione di tale fatto e questa parte della decisione viene sempre pubblicata, anche qualora la pronuncia non venga resa integralmente disponibile on line.

La ratio di questa previsione è, all’evidenza, quella di disincentivare il c.d. “riverse domain name hijacking”: fenomeno piuttosto diffuso per il quale i titolari di un marchio registrato – il più delle volte “celebre” – hanno tentato di approfittare della loro posizione privilegiata cercando di farsi assegnare un dominio già legittimamente registrato da un terzo, titolare, a sua volta, di un concorrente diritto sul dominio stesso (es.: se Giorgio Armani promuovesse una PDR per armani.it, registrato dall’omonimo timbrificio di Treviglio (BG)). (vedasi, per riferimenti concreti, le decisioni cimone.it, dvditalia.it).

Ricostruito così, nei suoi momenti essenziali, l’iter della presente procedura, andiamo ora ad esaminare più da vicino l’art. 16.6 Reg. Naming, norma davvero centrale per la corretta comprensione della PDR. E’la norma fondamentale, la trave portante dell’impalcatura della PDR, la disposizione che deve avere sempre “sotto gli occhi” il saggio che va a decidere la lite.

Perché, come abbiamo visto, 3 sono i presupposti che sorreggono – da un punto di vista giuridico – il trasferimento del nome a dominio contestato a favore del ricorrente e tutti e 3 tali presupposti sono disciplinati dalla norma poc’anzi citata.

Andiamo, perciò, ad analizzare l’art. 16.6, che individua subito – alla lettera a) – la prima condizione che dev’essere soddisfatta.

a) il nome a dominio contestato dev’essere identico o tale da indurre confusione rispetto ad un marchio su cui il ricorrente vanta diritti, o al proprio nome e cognome.

Il punto a) deve esere dimostrato dal ricorrente nei modi consueti, fornendo prova dell’esistenza di un proprio marchio o del proprio nome e cognome.

Nel silenzio della norma, occorrerà stabilire in concreto se la PDR potrà venire utilizzata, oltre che per tutelare marchi registrati, anche per tutelare marchi di fatto, ragioni sociali o altri segni distintivi (quali il titolo di una testata giornalistica, o uno slogan).

Il fatto che l’art. 16.6 faccia riferimento solo ad un marchio sembrerebbe escludere la possibilità di avvalersi della procedura per difendere ogni tipo di segno distintivo, ma ogni timore viene risolto dalla lettura contestuale dell’art. 3 Proc. Riass., che – nello stabilire il contenuto del reclamo – fa espresso riferimento ai segni distintivi, oltre che ai marchi.

Sempre con riferimento al punto a) devo evidenziare che – a mio parere – a nulla rileva che il marchio sia stato registrato in Italia o altrove, dato che le vigenti regole di Naming richiedono genericamente che il ricorrente vanti diritti su un marchio, indipendentemente dalla Nazione in cui questo è stato registrato.

D’altronde osservo che numerose decisioni relative a TLD “geografici” (e “geografico” è anche il “.it”) hanno disposto il trasferimento di domini in favore di soggetti che avevano dato prova di essere titolari di marchi registrati in Paesi diversi rispetto allo Stato di registrazione del dominio contestato (vedasi – a titolo meramente esemplificativo – le seguenti pronunce, relative al ccTLD “.tv” – Isole Tuvalu, Oceania – nonché al ccTLD “.ws” – Western Samoa, Oceania – : “gomaespuma.tv”, “Halifax.tv”, “nasdaq.tv”, “nokia.ws”, “zippo.ws”). Tutte queste considerazioni sono state esplicitate nella decisione che chi scrive ha reso relativa al dominio “antago.it”, ad oggi l’unica pronuncia italiana che ha dovuto affrontare questo problema.

Passiamo ora all’esame del 2° presupposto richiesto per la riassegnazione del dominio.

La lettera b) testualmente recita: “il resistente non ha alcun diritto o titolo in relazione al dominio contestato”. Sarà, pertanto, onere del resistente dare prova di un proprio concorrente diritto o titolo al nome a dominio, oppure dell’esistenza di una delle circostanze dalle quali l’art. 16.6 u.c. Reg. Naming deduce la presunzione di un legittimo uso del resistente al nome a dominio contestato (es.: egli è conosciuto col nome corrispondente al DN contestato, anche se non ha registrato il relativo marchio, oppure che del DN sta facendo un legittimo uso non commerciale, e così via…).

Come ben affermato dall’Avv.Ziccardi nella decisione “dinersclub.it/dinersclubitalia.it”, le prove previste dalla lett.b) “devono sempre essere tenute in grande considerazione, per evitare che le PDR vengano utilizzate unicamente per garantire al più forte economicamente, quasi d’ufficio, diritti su domini correlatati ai segni distintivi del ricorrente”.

Il 3° presupposto richiede che il DN sia stato registrato e venga usato in mala fede.

E’una condizione molto importante, un aspetto cruciale, e rivela che non ogni ipotesi di contraffazione del marchio sia ritenuta illecita ai fini della presente procedura. In altre parole, non si può colpire con lo strumento della PDR una contraffazione di marchio attuata in buona fede. Si potrà, volendo, adire l’Autorità Giudiziaria ordinaria per vedere applicata la legge marchi, che reprime fenomeni di contraffazione più ampi, perché non dà rilevanza all’elemento soggettivo. Ma questo è un altro discorso, che esula dalla tematica di cui ci stiamo occupando.

Ciò posto, va detto che l’art. 16.7 Reg. Nam. elenca una serie di circostanze che, se dimostrate dal ricorrente, saranno ritenute prova della registrazione e dell’uso del dominio in malafede da parte del resistente (es.:il dominio è stato registrato per essere trasferito a caro prezzo al ricorrente, oppure per impedire al titolare di identico marchio di registrare in proprio tale nome a dominio, ecc.).

La disposizione poc’anzi citata, all’ultimo comma, si affretta però a precisare che l’elencazione delle “presunzioni di malafede” è meramente esemplificativa. Il Collegio potrà, pertanto, rilevare anche da altre circostanze elementi di malafede. Mi sembra corretto. Anzi, personalmente ritengo che, ai fini della procedura in esame, il termine “malafede” vada inteso nella sua accezione più ampia. Il che, per così dire, impone un’indagine “a 360° gradi” sul comportamento del titolare del dominio, al fine di indagare se emerga un “agire scorretto” di quest’ultimo, indice della sua consapevolezza di ledere diritti di terzi.

Così, passando in rassegna la giurisprudenza sul tema, annoto che è stato ritenuto essere in malafede chi registra un DN al solo scopo di impedire al ricorrente di portare sul web il proprio segno distintivo (cioè, come si legge di frequente, di impedire al ricorrente di riflettere sul DN il proprio nome o il proprio segno distintivo legittimamente registrato). (cfr. decisione aol.it)

Altre volte viene vista come indice di malafede – unita ad altre risultanze – la circostanza che il resistente abbia registrato altri domini in nessun modo riferibili alla sua attività, ma relativi a marchi e denominazioni di imprese famose. (barbie.it, pursennid.it, antago.it, ecomusei.it)

In certi casi, è stato considerato sintomo di malafede la detenzione passiva di un nome a dominio (c.d. “passive holding”, termine tecnico utilizzato anche da noi in Italia per definire correttamente tale fattispecie ): la detenzione, cioè, di un dominio cui non sono collegati contenuti raggiungibili tramite il protocollo http. Detto altrimenti – ed in termini più semplici –si tratta della mancata attivazione del sito (classica ipotesi, certamente nota a tutti, è la “pagina bianca” in cui campeggia la scritta “sito in costruzione”). (aol.it, guidasposi.it)

O ancora, per restare in tema, l’attivazione del sito solo in un momento successivo alla comunicazione del reclamo. E’un caso realmente accaduto, e ci si riferisce al dominio avid.it, nel quale – a seguito del reclamo del ricorrente (AVID, multinazionale leader nel settore della fornitura di strumenti audio e video digitali) – il resistente ha attivato un’improbabile pagina web che faceva riferimento ad un ipotetico “Avid – antiarrhytmics versus implantable defribrillators”, a dire del resistente il titolo di un articolo medico pubblicato sul New England Journal of Medicine. Ma anche questo, all’evidenza, si è rivelato uno “stratagemma” davvero poco astuto, ritenuto, invece, elemento di malafede.

Talora, poi, sono le pagine stesse del sito a provare – ictu oculi – la malafede del resistente (spesso, infatti, il sito è stato predisposto con il preciso intento di far credere all’ignaro visitatore di essere entrato nel sito ufficiale del ricorrente). (antago.it)

Tirando ora le fila di quanto fin qui detto sulla procedura di riassegnazione – ed avviandoci a concludere – va osservato che l’ambito della cognizione attribuita al Collegio è limitata all’accertamento della sussistenza dei presupposti richiesti dall’art. 16.6 Reg. Naming per il trasferimento del nome a dominio contestato. Deve essere chiaro, in altre parole, che la PDR è un’alternativa differente, in tutto e per tutto, rispetto alla composizione giudiziale delle liti.

Presentata così, la PDR sembra essere la “panacea” di tutti i mali che attualmente affliggono i domain names, in relazione al domain grabbing.

Indubbiamente, che sia uno strumento efficace è ormai assodato e ciò è testimoniato anche dal crescente successo che la procedura sta incontrando presso il pubblico (ad oggi si contano circa 100 decisioni).

Ovviamente presenta lati negativi (tra cui la possibilità che l’attuazione della decisione sia vanificata dall’instaurazione – entro 15 giorni dalla pronuncia del saggio – di una causa ordinaria dinanzi all’Autorità Giudiziaria), ma senz’altro superiori sono i “punti di forza”: la competenza del saggio, i costi contenuti e la celerità della procedura, abissale se paragonata ai tempi della giustizia ordinaria.

Quindi – e per concludere – invito a considerare che, nell’ambito di una contesa su un dominio, oltre alla composizione giudiziale delle liti, ci sono strumenti di risoluzione alternativi: il giudizio arbitrale e la procedura di riassegnazione, che presenta senza dubbio profili di assoluto interesse.

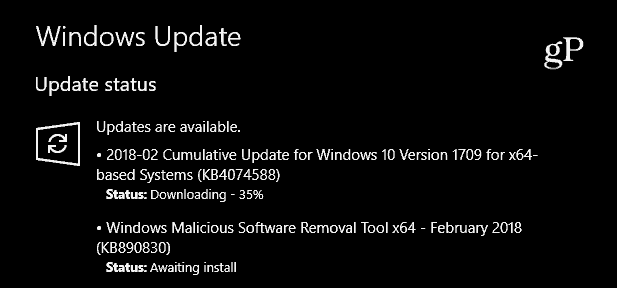

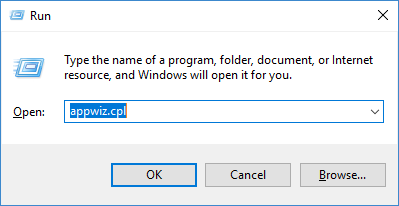

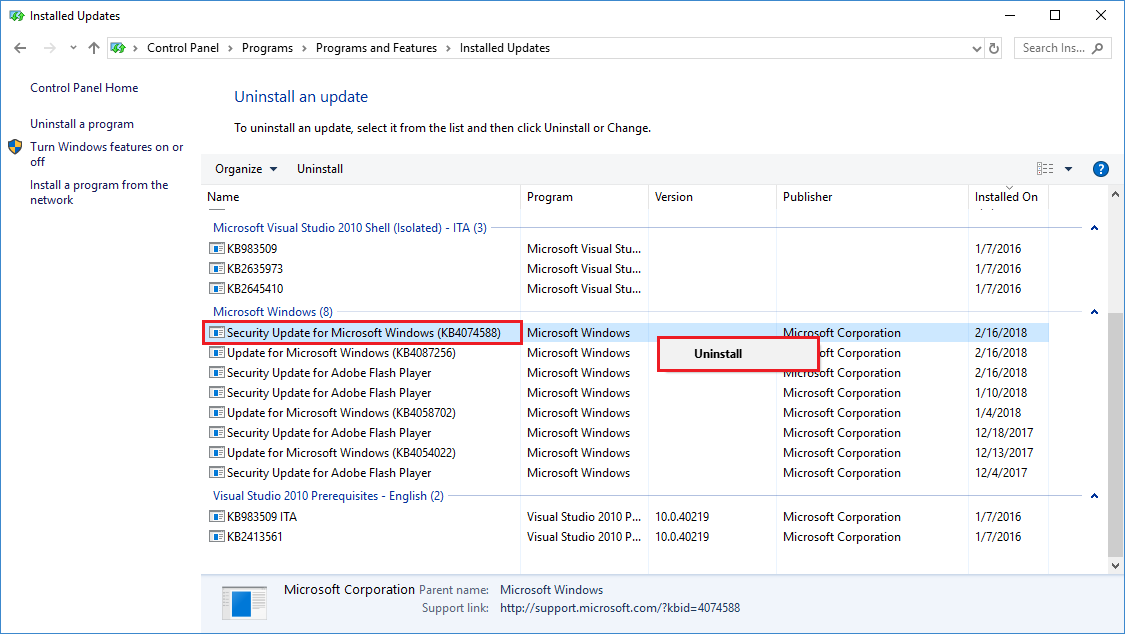

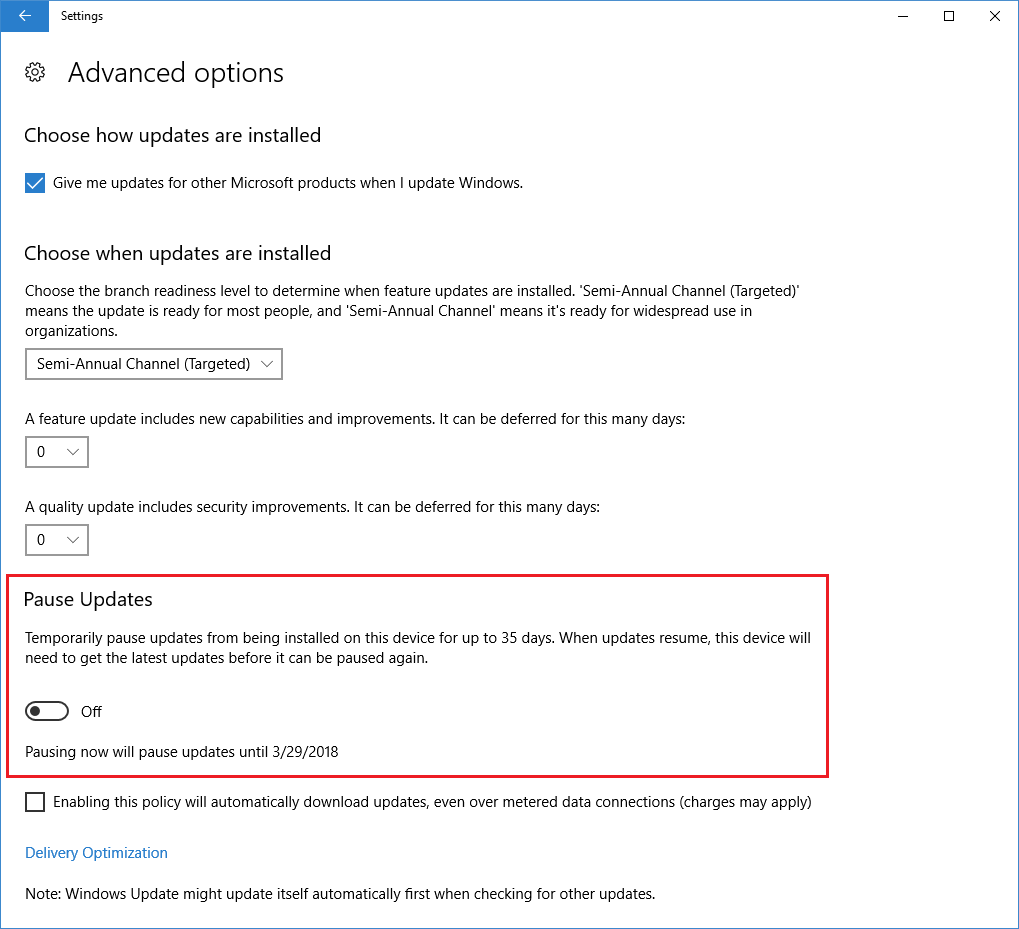

KB4074588, Mouse e tastiera non funzionano più!.

KB4074588, Mouse e tastiera non funzionano più!.

3CX è una suite completa di funzionalità di telecomunicazioni unificiata (Unified Communication) che non necessità di downloads addizionali o acquisto di moduli aggiuntivi.

3CX è una suite completa di funzionalità di telecomunicazioni unificiata (Unified Communication) che non necessità di downloads addizionali o acquisto di moduli aggiuntivi. GDPR, l'Italia, insieme al resto delle nazioni europee, dovrà prepararsi ad un nuovo cambiamento rilevante relativo al trattamento dei dati personali ed alla loro protezione. Questa volta è l'Unione Europea a dettare un nuovo approccio che farà registrare, senza distinzioni, un forte impatto su legislazioni, aziende, cittadini, authority di tutto il continente europeo.

GDPR, l'Italia, insieme al resto delle nazioni europee, dovrà prepararsi ad un nuovo cambiamento rilevante relativo al trattamento dei dati personali ed alla loro protezione. Questa volta è l'Unione Europea a dettare un nuovo approccio che farà registrare, senza distinzioni, un forte impatto su legislazioni, aziende, cittadini, authority di tutto il continente europeo.